Operação do sistema

Operação básica

Esta secção apresenta principalmente as operações básicas do sistema de monitorização correcional comunitária. As operações comuns dos usuários são: fazer login, alterar senha, personalizar grupo e sair.

Sistema de login

Faça login com nome de usuário e senha

§ Clique no botão de login no lado direito da interface de login do sistema para expandir a janela de login.

§ O usuário deve inserir o nome de usuário correto e a senha correspondente e, a seguir, clicar no botão de login para fazer login no sistema de correção da comunidade (o nome de usuário e a senha inicial serão atribuídos pelo administrador do sistema);

Prompt: se você inserir o erro, o sistema solicitará 'nome de usuário ou senha errado', você pode pedir ao administrador para redefinir a senha;

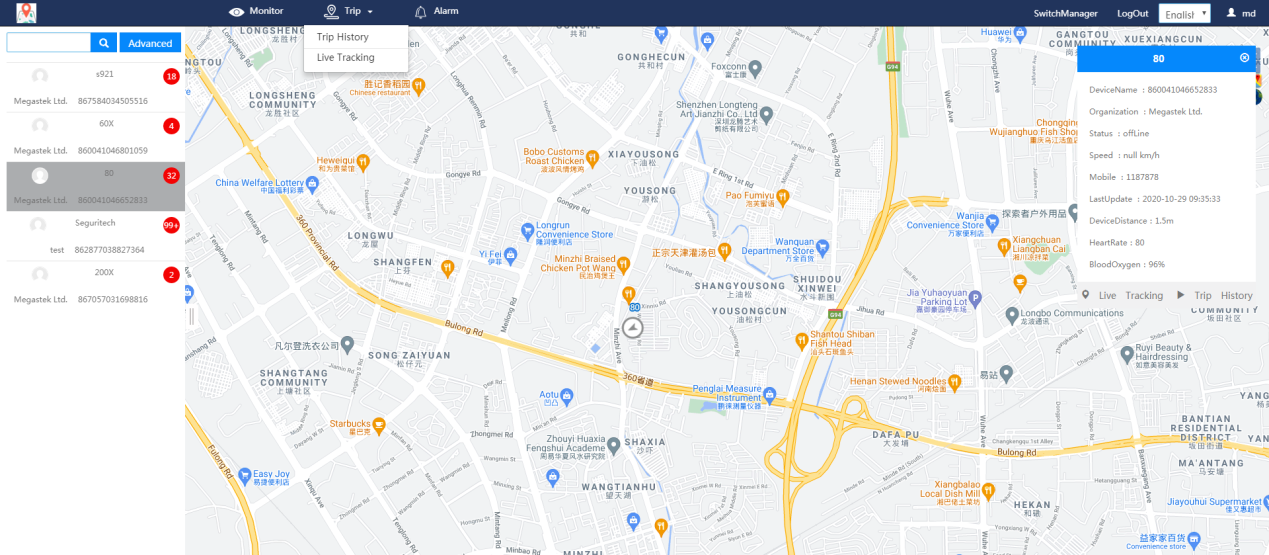

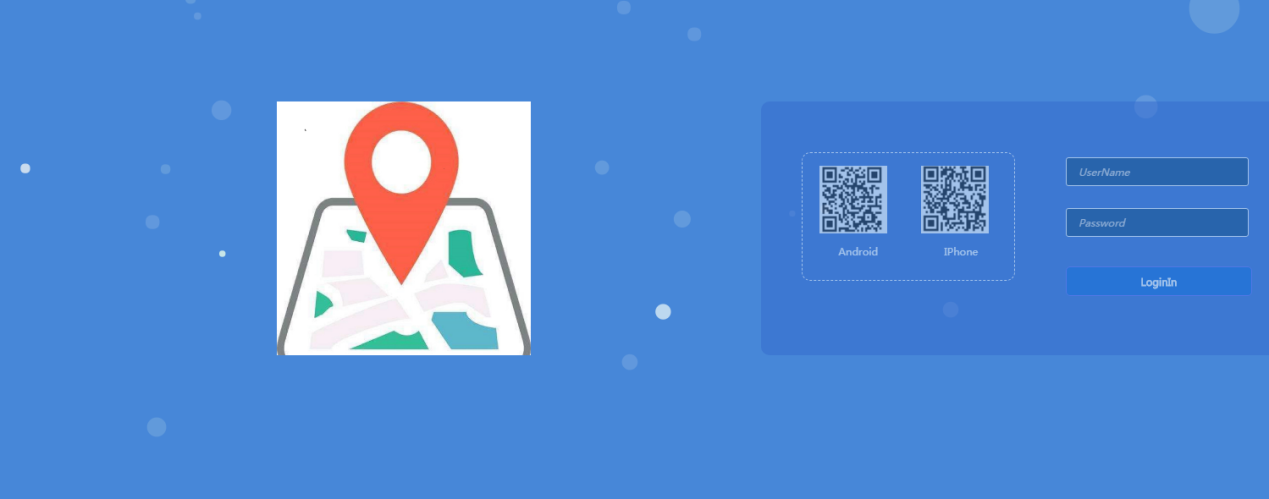

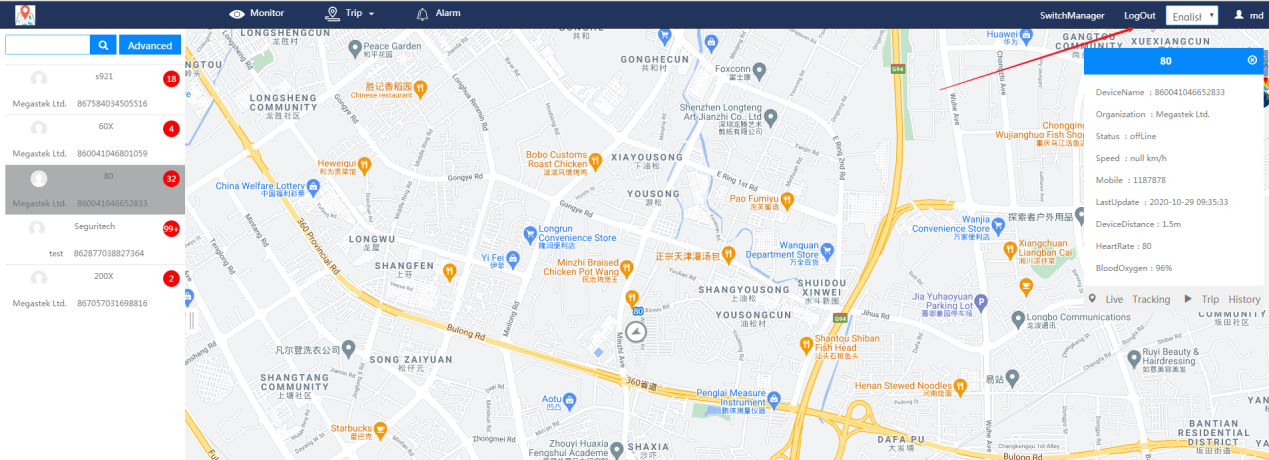

2.1.2 Layout da página inicial

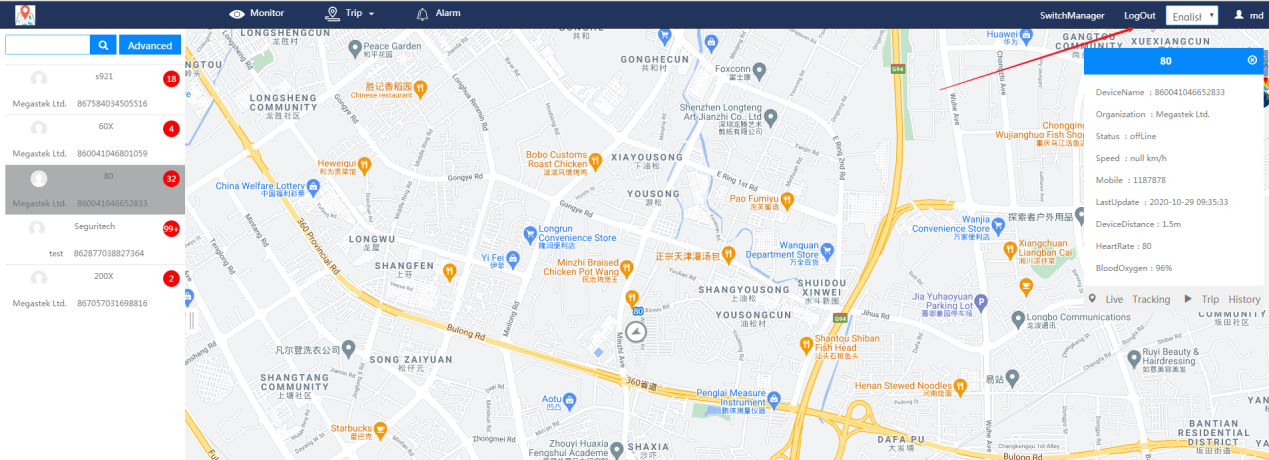

Quando o usuário faz login com sucesso, a interface da página inicial é mostrada da seguinte forma:

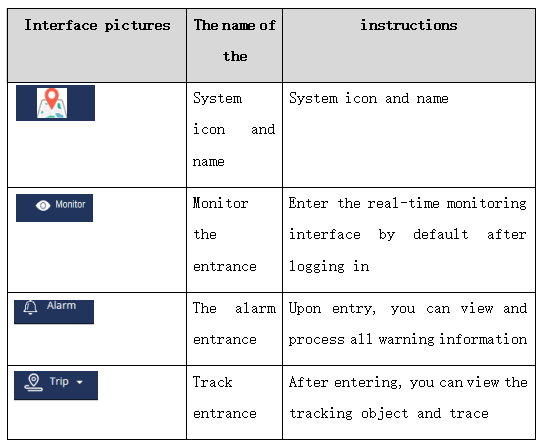

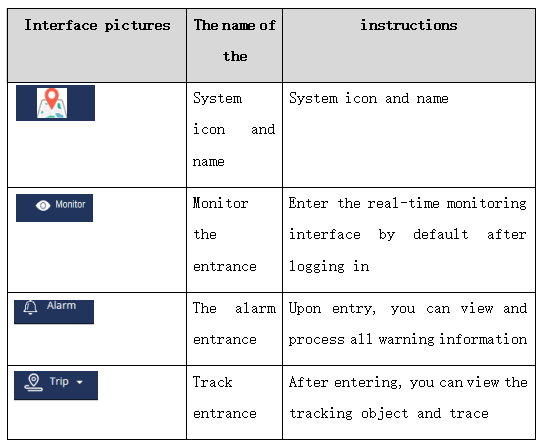

O layout da interface da página inicial é explicado na tabela a seguir:

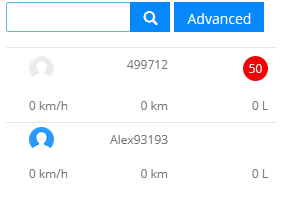

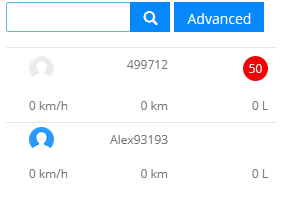

Consulta avançada, insira o nome do usuário e clique para consultar o status do usuário

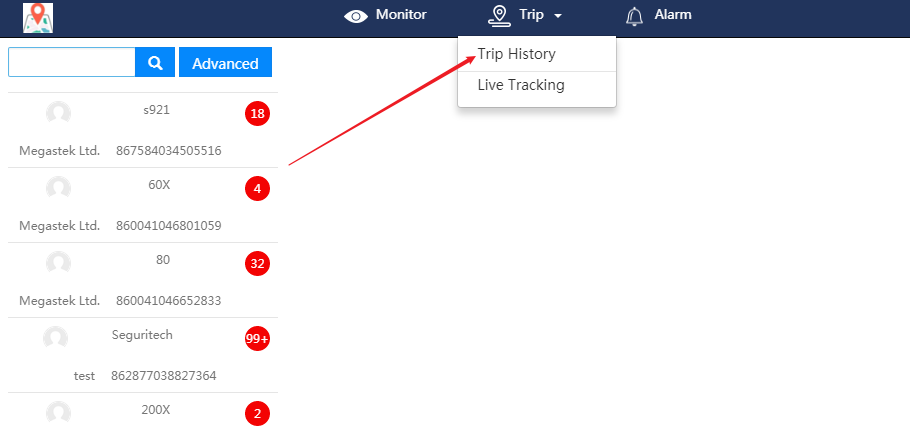

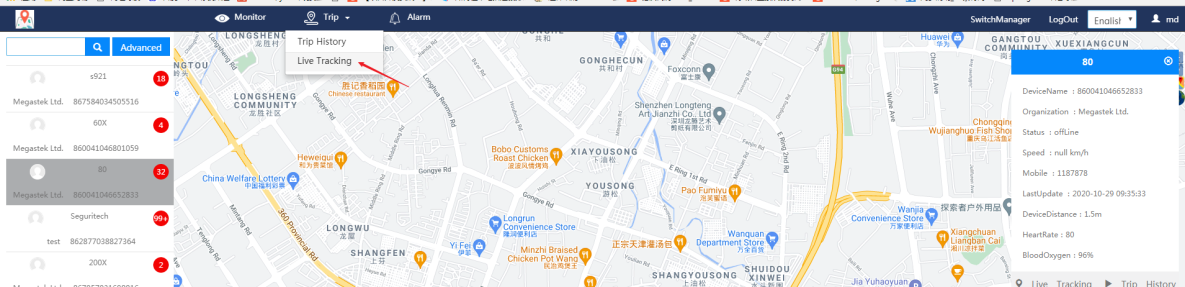

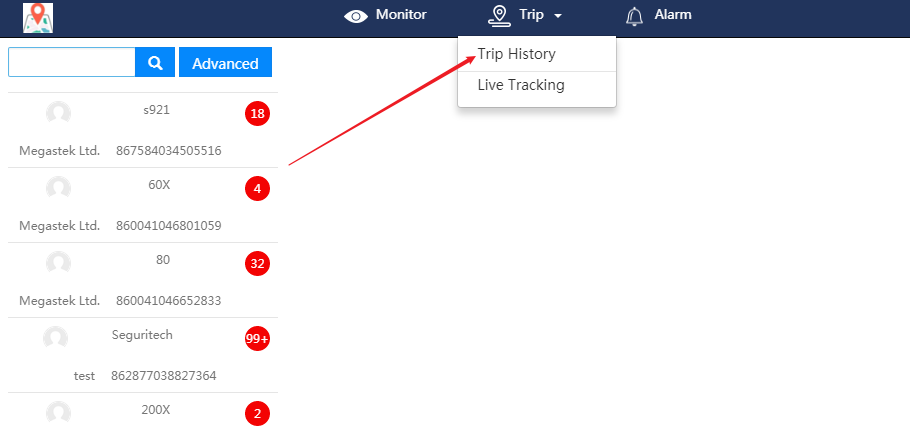

Acompanhe a reprodução e rastreamento em tempo real

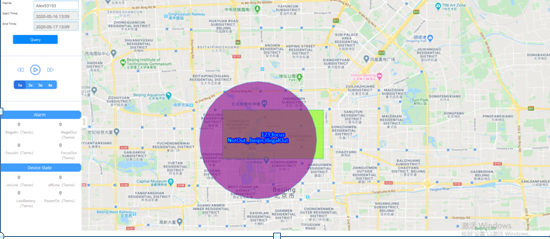

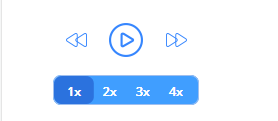

Clique para entrar na reprodução da faixa conforme mostrado abaixo

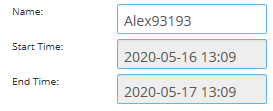

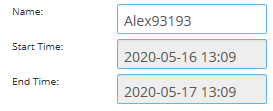

Digite o nome de usuário para visualizar, você pode optar por visualizar a hora

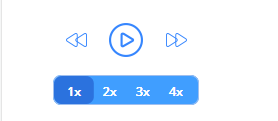

Reprodução 1-4 vezes mais rápida

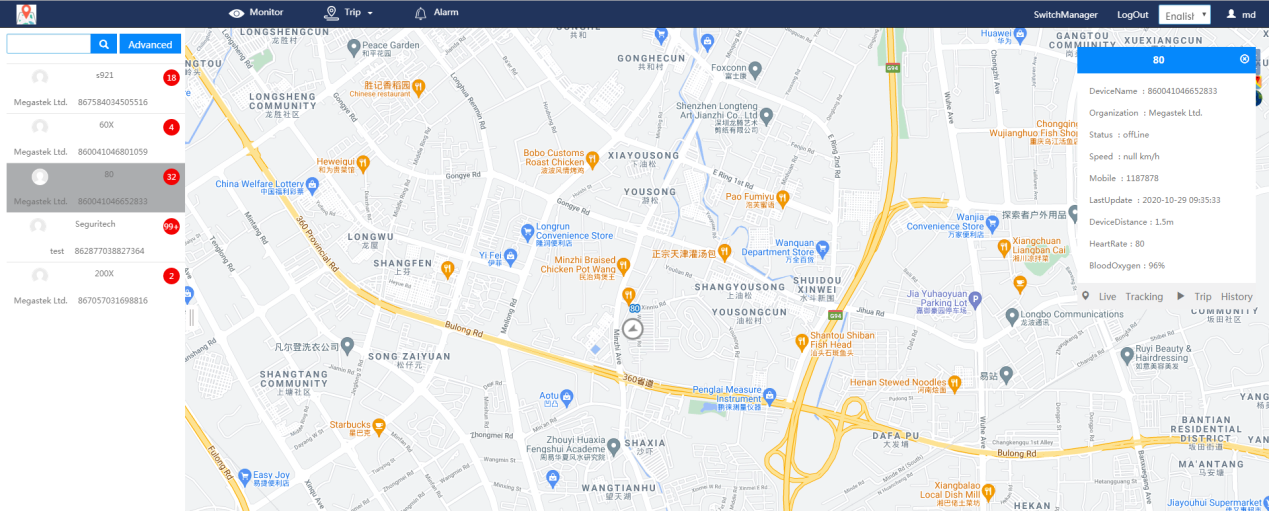

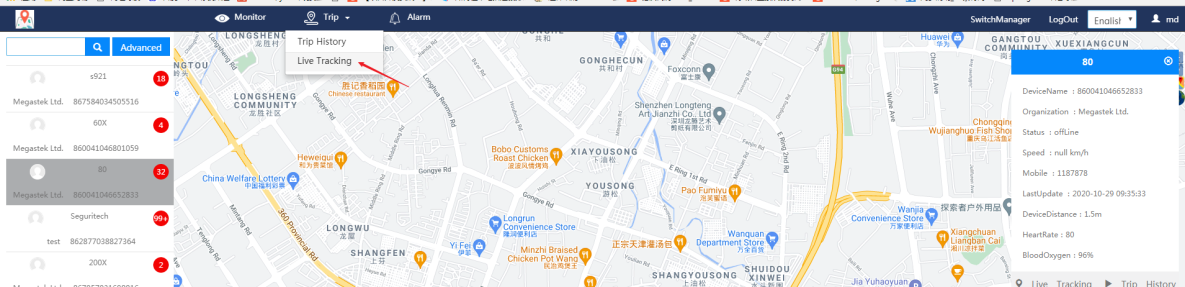

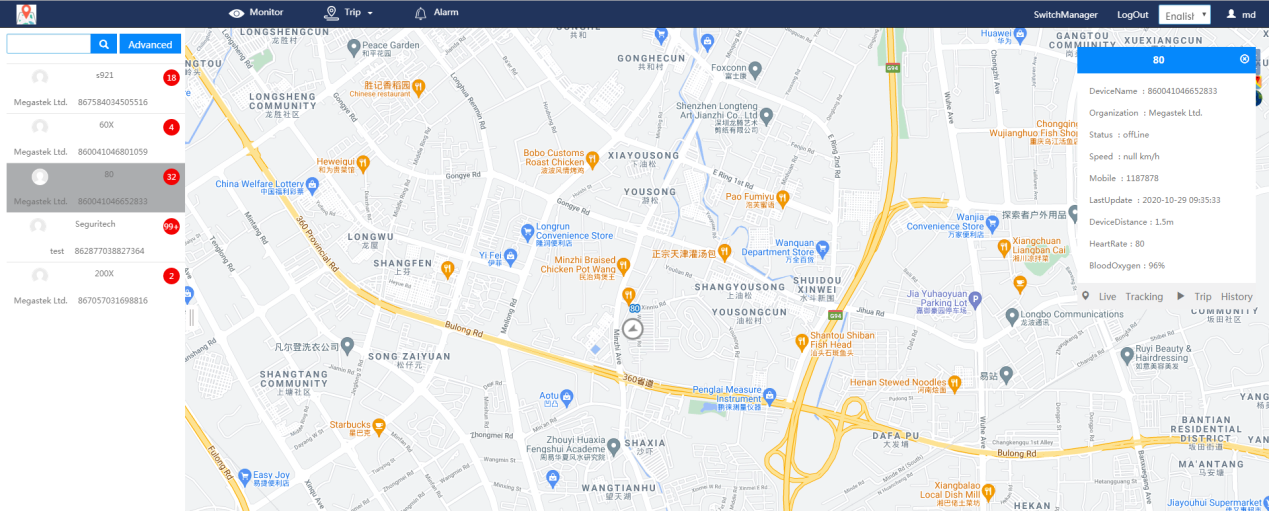

Clique para entrar no rastreamento em tempo real

Entre na página conforme mostrado abaixo

Insira um nome de usuário para visualizar o objeto de rastreamento

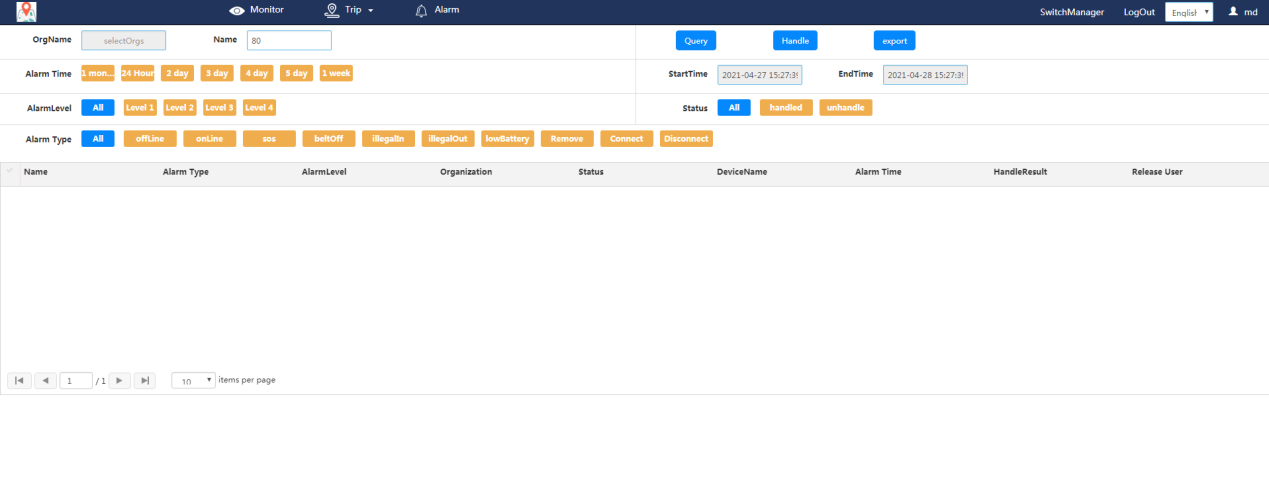

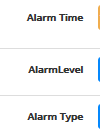

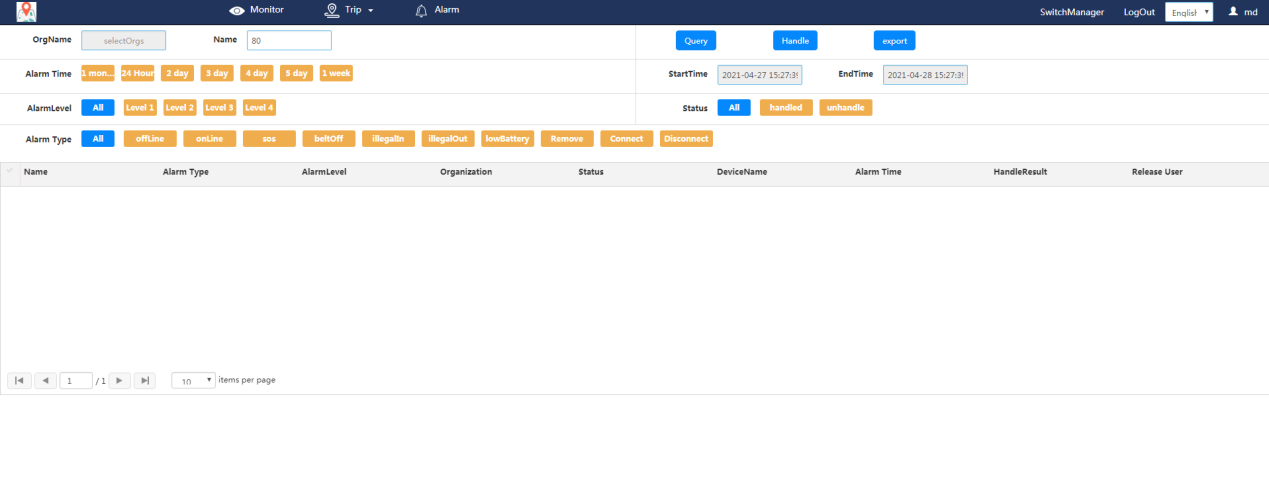

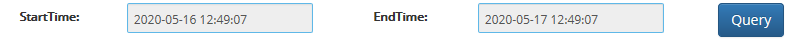

Detalhes do alarme

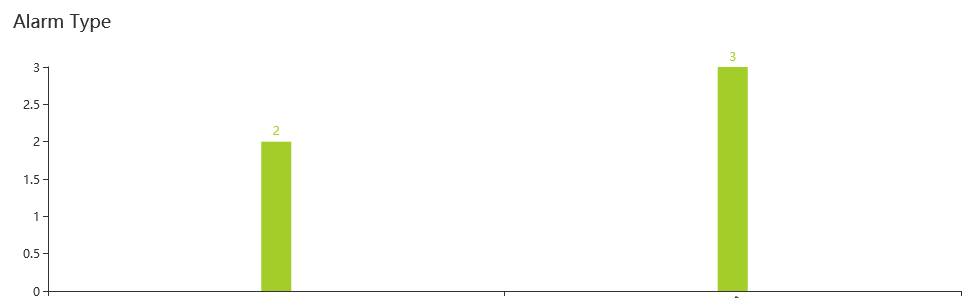

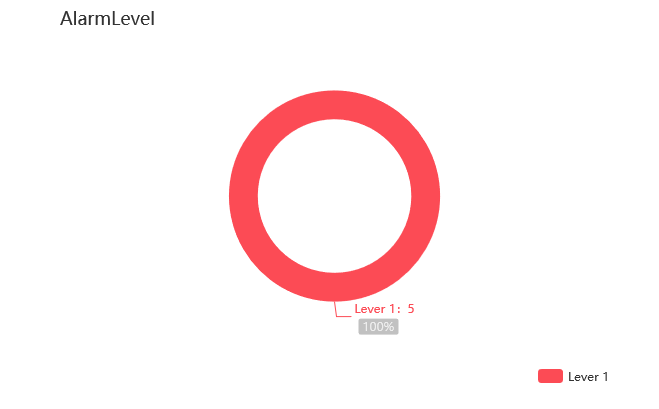

Clique para inserir os detalhes do aviso conforme mostrado abaixo

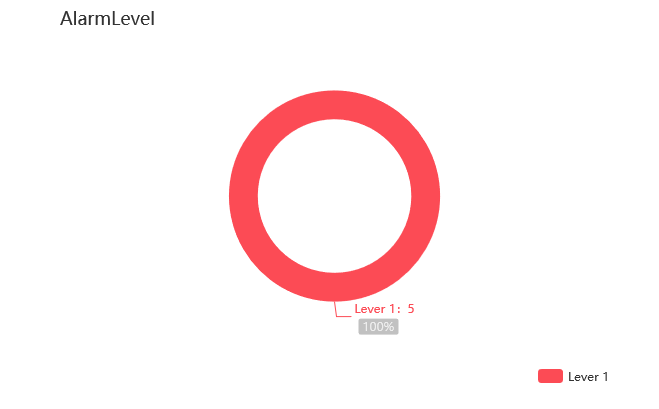

Você pode visualizar o nível de alarme da hora do alarme e o tipo de alarme

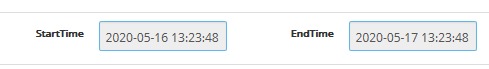

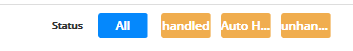

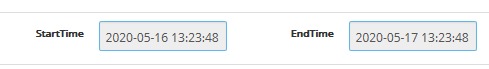

Verifique após o processamento da consulta

O tempo de consulta é opcional

O estado de alarme pode ser tratado sozinho

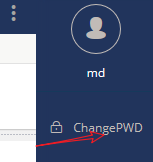

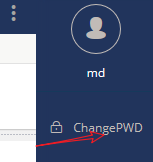

Alterar a senha

Clique no nome de usuário e clique no botão 'alterar senha'. O usuário pode inserir a senha original e a nova senha na janela de alteração da nova senha e, a seguir, clicar no botão 'confirmar' para alterar a senha.

Sair

Selecione sair para sair.

O fim da gestão

O gerenciamento em segundo plano é dividido em dois módulos, uma manutenção básica de informações e gerenciamento do sistema  .

.

Após fazer login no sistema, o usuário clica no botão à esquerda do avatar do usuário para entrar no gerenciamento de plano de fundo  .

.

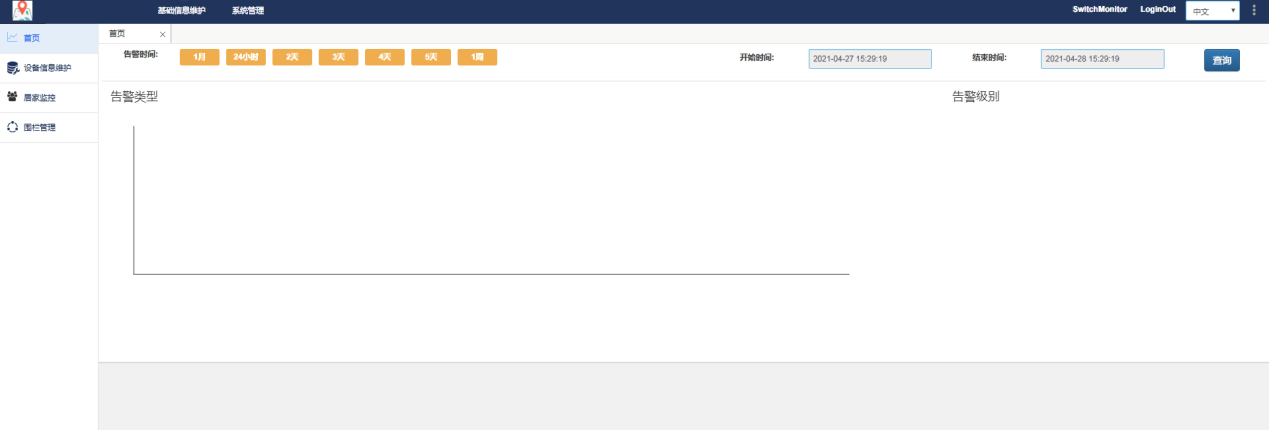

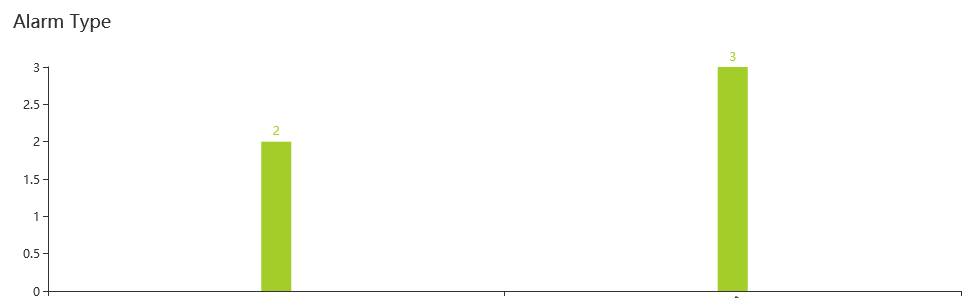

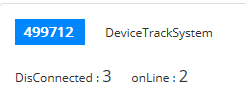

estatística

Quando o usuário entra no gerenciamento em segundo plano, a página inicial padrão são estatísticas. O usuário do sistema pode realizar estatísticas básicas dos dados através deste módulo, que é dividido em três partes: nível de alarme, tipo de alarme e usuário online.

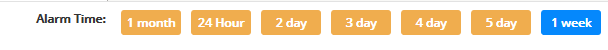

Selecione o horário de visualização

Verifique o tempo passado

gerenciamento

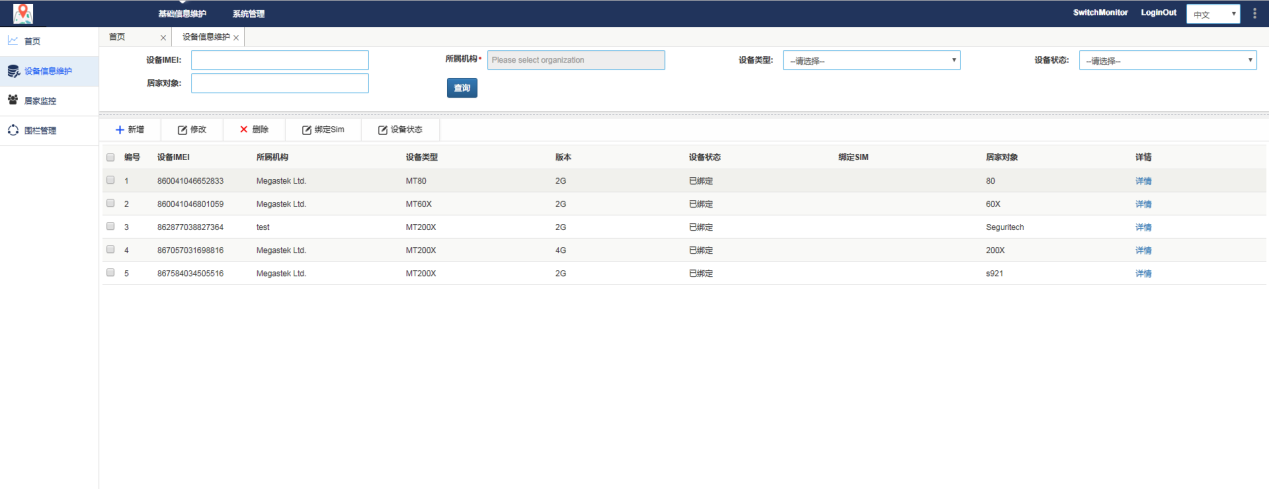

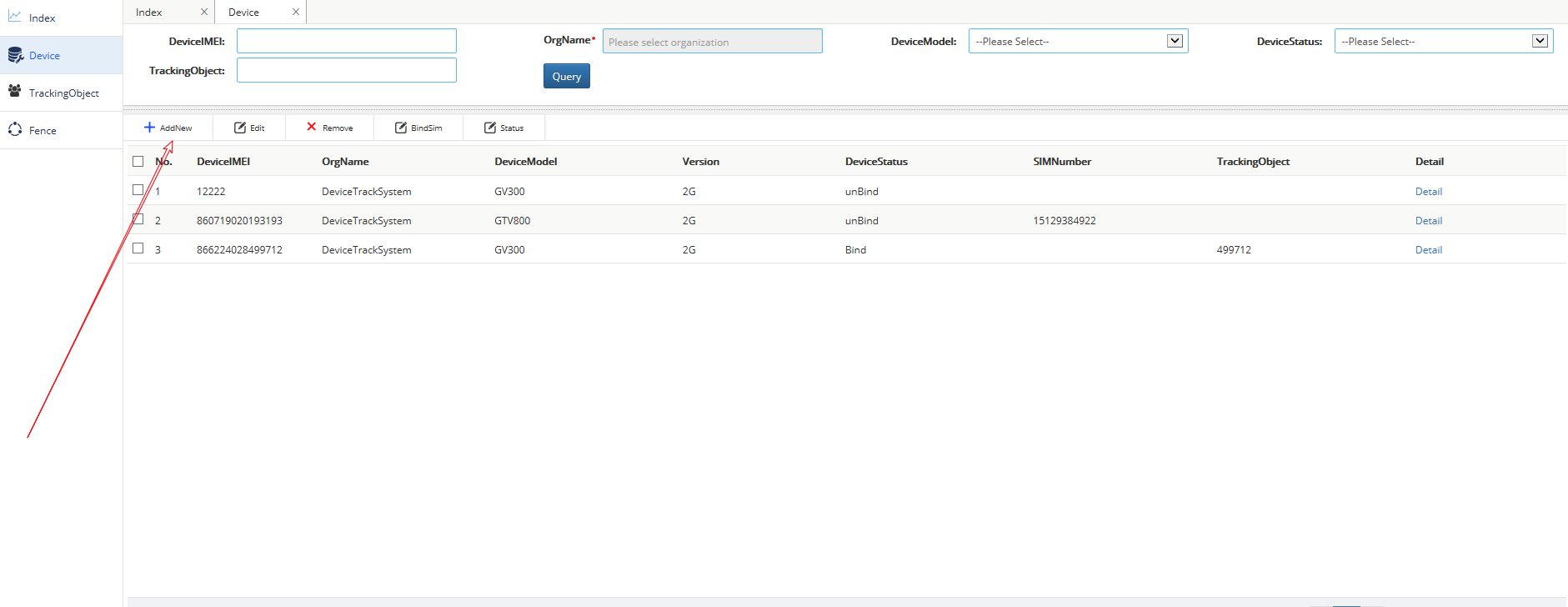

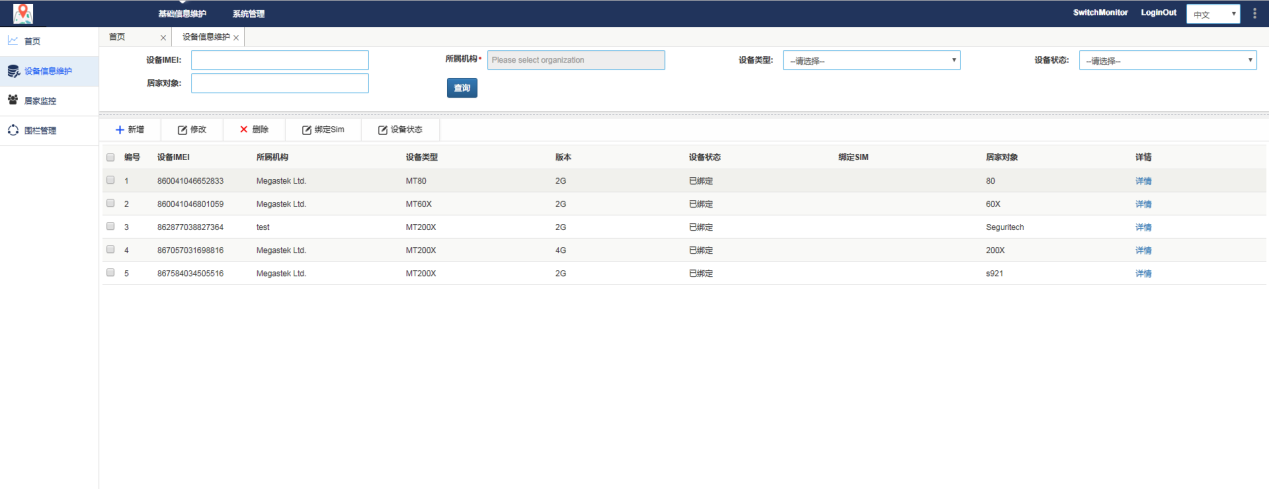

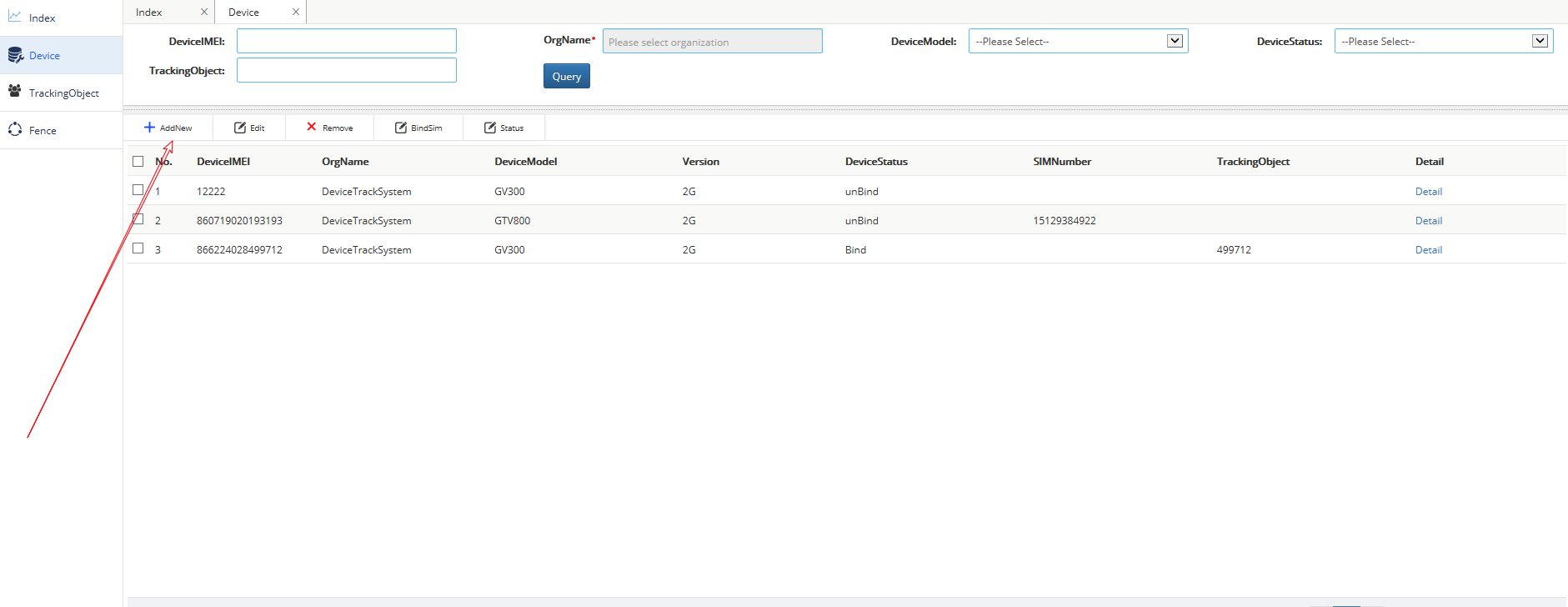

Clique no botão de administração na barra de menu à esquerda para expandir a lista de administração. A partir desta lista, você pode gerenciar os objetos de monitoramento, dispositivos e fences.

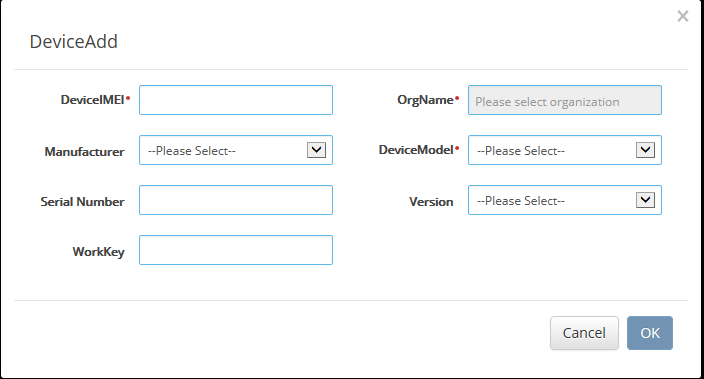

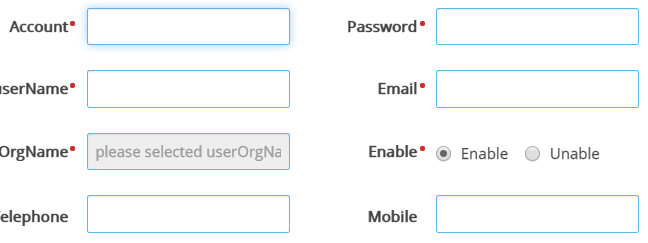

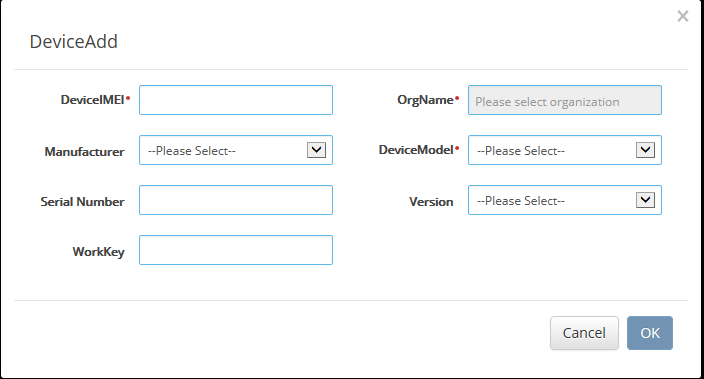

novo

Quando você tiver novas informações de dispositivo para adicionar ao sistema, clique em

Cada item é seguido por um item * vermelho;

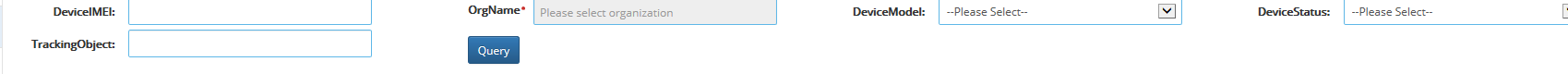

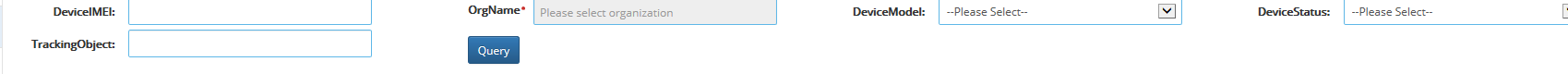

Botão para modificar informações do dispositivo, excluir informações do dispositivo, verificar excluir, vincular o cartão SIM e visualizar o status do dispositivo, função de consulta avançada, o nome do dispositivo de entrada pode ser consultado diretamente

Botão para modificar informações do dispositivo, excluir informações do dispositivo, verificar excluir, vincular o cartão SIM e visualizar o status do dispositivo, função de consulta avançada, o nome do dispositivo de entrada pode ser consultado diretamente

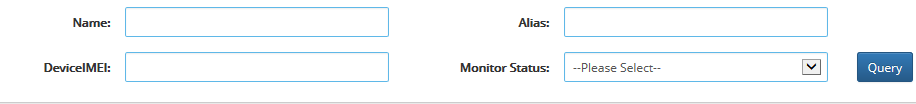

Monitore a manutenção de objetos

Clique para ver

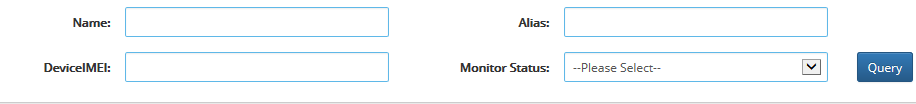

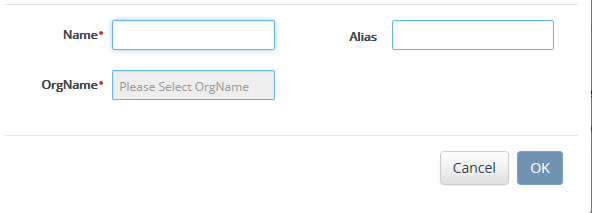

Função de consulta avançada nome do objeto de entrada, consulta novo objeto com * obrigatório, pressione OK para finalizar.

Função de consulta avançada nome do objeto de entrada, consulta novo objeto com * obrigatório, pressione OK para finalizar.

Modificar informações do objeto selecione uma linha para modificação, exclua objeto selecione uma linha para operação vinculação de dispositivo vinculação de cerca clique para visualizar detalhes do usuário

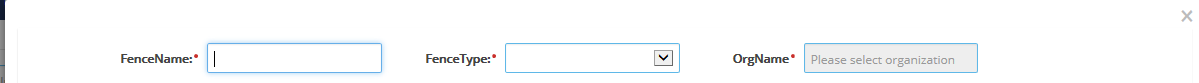

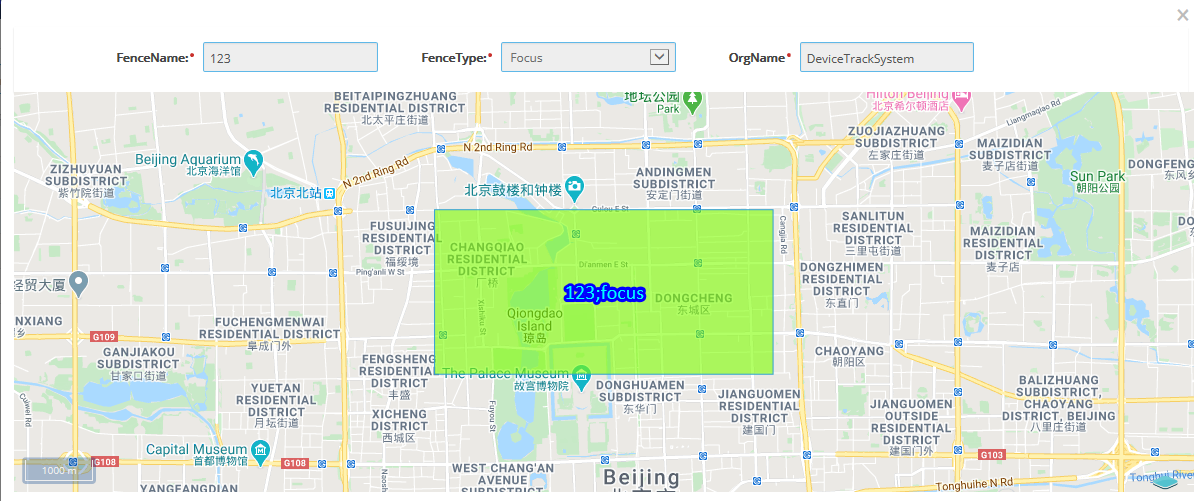

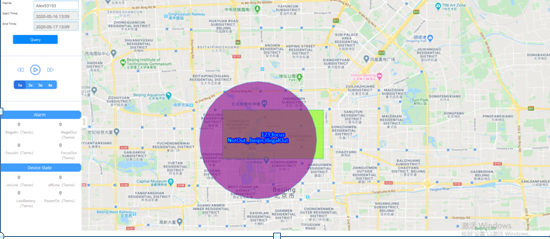

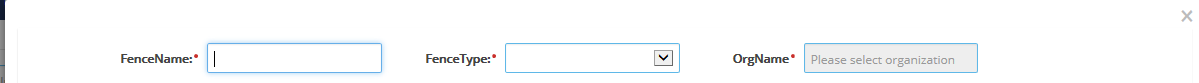

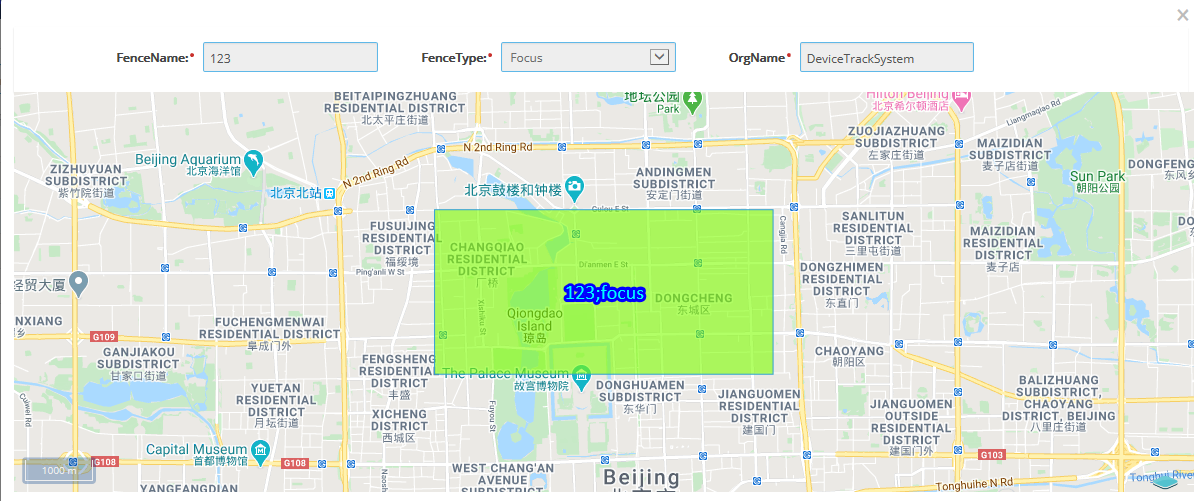

Gestão da cerca

Adicionar cerca, clique em adicionar

Adicionar cerca, clique em adicionar

Insira o nome da cerca e o tipo de cerca. Por fim, selecione a organização à qual você pertence e exclua a cerca

Consulta avançada, insira o nome do usuário para consultar, botão visualizar detalhes, clique para visualizar os detalhes da cerca

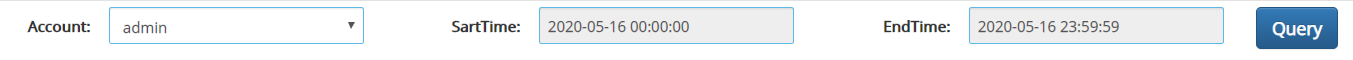

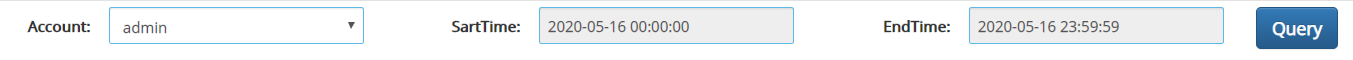

Gerenciamento de registros

Contar logs de login do usuário

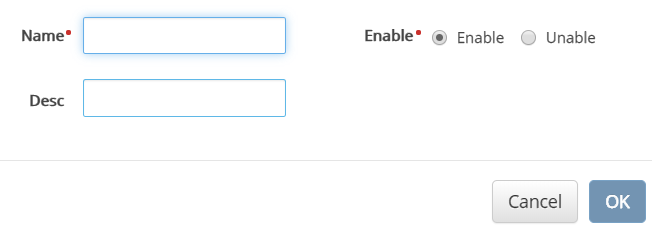

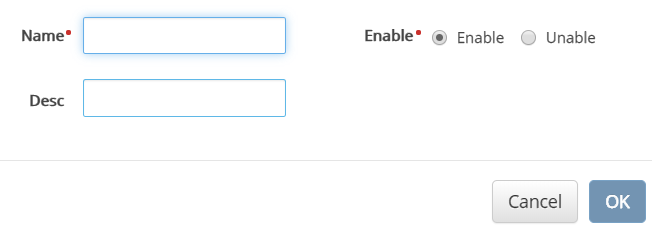

Gestão de direitos

+Adicionar

+Adicionar

Insira a lista de adição de permissões

Digite adicionar nome de usuário e pressione OK para finalizar a modificação das permissões do usuário, excluir as permissões do usuário e localizar as permissões do usuário. As permissões do usuário podem obter a exclusão em massa.

Digite adicionar nome de usuário e pressione OK para finalizar a modificação das permissões do usuário, excluir as permissões do usuário e localizar as permissões do usuário. As permissões do usuário podem obter a exclusão em massa.

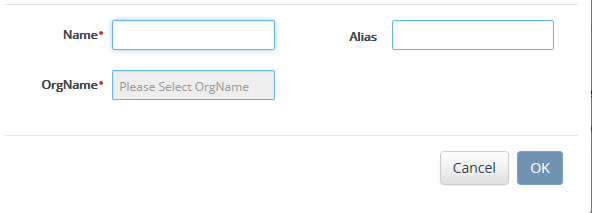

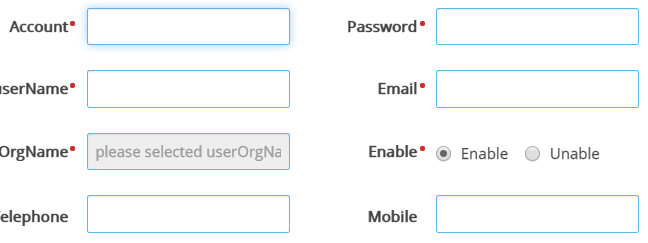

Gerenciamento de usuários

Adicionar usuário com * obrigatório para preencher ok final da chave, modificação do usuário, autorização do usuário, excluir exclusão do lote do usuário.

E redefina a senha.

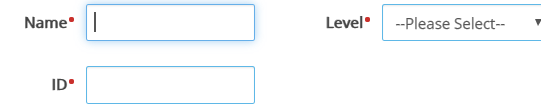

O alarme definido

Para adicionar configurações de aviso, clique em adicionar com * para preencher

Para adicionar configurações de aviso, clique em adicionar com * para preencher

Modificar configurações de alarme selecione o nome e o nível a ser modificado pressione OK para finalizar pressione este botão para excluir.

Modificar configurações de alarme selecione o nome e o nível a ser modificado pressione OK para finalizar pressione este botão para excluir.